Plesk

Migración de Plesk para Windows a Plesk para Linux

0En las últimas versiones de Plesk, Parallels ha incluido una herramienta estupenda que permite realizar migraciones entre servidores Linux, o servidores Windows, e incluso de un servidor Linux a un servidor Windows, utilizando internamente ssh y rsync para realizar el transporte de datos, pero no da la posibilidad de realizar una migración automatizada de Windows a Linux, así que para este caso no ha quedado más remedio que recurrir a procedimientos más artesanales.

El plan consiste básicamente en realizar consultas SQL a la base de datos de Plesk para Windows, a partir de las cuáles se pueda obtener una serie de scripts que utilicen los comandos CLI provistos por Plesk. Una vez replicada la estructura de clientes y dominios, ya se comienza a pasar los datos, vía FTP, del código de las webs, y mediante exports de MySQL para las bases de datos. Para el correo se creó una utilidad en Python que analizaba el fichero AUTH.TAB de MailEnable, generando un script que crea los buzones en Plesk, y después invoca a imapsync para copiar el contenido de los mismos.

(más…)

Instalación simple de mod_security en Plesk 10 para Ubuntu

2Uno de los sistemas para minimizar las posibilidades de éxito de los intentos de ataque a los servidores, a nivel de aplicación, es ModSecurity. Con él podemos dormir un poquito más tranquilos, sabiendo que vamos a estar más protegidos de los ataques de inyección SQL, fuerza bruta o vulnerabilidades conocidas.

Lamentablemente, parece que por cuestiones de licencia, ya no se siguen generando los binarios en paquetes Debian, por lo que el método recomendado de instalación es compilar a partir del código fuente, pero esto necesita un cambio en el servidor Apache que viene con Plesk 10 para Ubuntu, así que mejor dejamos la última versión disponible instalable con apt, y procedemos con:

apt-get install libapache-mod-security

Esto nos dejará instalados y activados los módulos mod_security2 y mod_unique_id, con sus enlaces en /etc/apache2/mods-enabled. Ahora necesitamos un conjunto de reglas para ModSecurity, y las que vamos a utilizar son las gratuitas de Atomicorp, los editores de ASL, que las ofrecen con un retraso de 90 días sobre las de pago, disponibles en http://updates.atomicorp.com/channels/rules/delayed/. Las descargamos y descomprimimos en /etc/apache2/modsecurity.d:

mkdir /etc/apache2/modsecurity.d

wget http://updates.atomicorp.com/channels/rules/delayed/modsec-2.5-free-latest.tar.gz

tar xvf modsec-2.5-free-latest.tar.gz

Ahora creamos un fichero de configuración, también en /etc/apache2/modsecurity.d, llamado modsecurity_crs_10_config.conf, con el siguiente contenido:

SecRuleEngine On SecRequestBodyAccess On SecResponseBodyAccess On SecResponseBodyMimeType (null) text/html text/plain text/xml SecResponseBodyLimit 2621440 SecServerSignature Apache SecComponentSignature 200911012341 SecUploadDir /var/asl/data/suspicious SecUploadKeepFiles Off SecAuditEngine RelevantOnly SecAuditLogRelevantStatus "^(?:5|4(?!04))" SecAuditLogType Concurrent SecAuditLog /var/log/apache2/modsecurity/audit_log SecAuditLogParts ABIFHZ SecArgumentSeparator "&" SecCookieFormat 0 SecRequestBodyInMemoryLimit 131072 SecDataDir /var/asl/data/msa SecTmpDir /tmp SecAuditLogStorageDir /var/asl/data/audit SecResponseBodyLimitAction ProcessPartial #SecPcreMatchLimit 100000 #SecPcreMatchLimitRecursion 100000 SecDebugLog /var/log/apache2/modsecurity/modsec_debug_log SecDebugLogLevel 3

Atención a las carpetas especificadas para las estructuras de datos necesarias para ModSecurity, que deben existir y Apache tener permiso sobre ellas, por lo que ejecutamos:

mkdir /var/asl /var/asl/data /var/asl/data/audit /var/asl/data/msa /var/asl/data/security

chown -R www-data:www-data /var/asl/data/

Por último, creamos un fichero 00_modsecurity.conf en /etc/apache2/conf/, con ese nombre para que cargue el primero, activando las reglas que deseemos, que en nuestro caso son las siguientes:

LoadModule security2_module modules/mod_security2.so LoadModule unique_id_module modules/mod_unique_id.so # Todas + exclusiones personalizadas: Include /etc/apache2/modsecurity.d/00_asl_0_global.conf Include /etc/apache2/modsecurity.d/00_asl_custom_exclude.conf # Quitamos RBL porque coge las IPs incorrectamente, como desordenadas #Include /etc/apache2/modsecurity.d/00_asl_rbl.conf #Include /etc/apache2/modsecurity.d/00_asl_whitelist.conf # Esta sólo funciona con ModSecurity > 2.6.1 #Include /etc/apache2/modsecurity.d/00_asl_z_antievasion.conf Include /etc/apache2/modsecurity.d/00_asl_zz_strict.conf Include /etc/apache2/modsecurity.d/05_asl_exclude.conf # No tenemos el CLAM antivirus instalado #Include /etc/apache2/modsecurity.d/05_asl_scanner.conf Include /etc/apache2/modsecurity.d/09_asl_rules.conf Include /etc/apache2/modsecurity.d/09_asl_rules_antievasion.conf Include /etc/apache2/modsecurity.d/10_asl_antimalware.conf Include /etc/apache2/modsecurity.d/10_asl_antimalware_output.conf Include /etc/apache2/modsecurity.d/10_asl_rules.conf Include /etc/apache2/modsecurity.d/11_asl_data_loss.conf Include /etc/apache2/modsecurity.d/12_asl_brute.conf Include /etc/apache2/modsecurity.d/20_asl_useragents.conf Include /etc/apache2/modsecurity.d/30_asl_antimalware.conf Include /etc/apache2/modsecurity.d/30_asl_antispam.conf Include /etc/apache2/modsecurity.d/30_asl_antispam_referrer.conf Include /etc/apache2/modsecurity.d/40_asl_apache2-rules.conf Include /etc/apache2/modsecurity.d/50_asl_rootkits.conf Include /etc/apache2/modsecurity.d/60_asl_recons.conf Include /etc/apache2/modsecurity.d/61_asl_recons_dlp.conf Include /etc/apache2/modsecurity.d/98_asl_jitp.conf Include /etc/apache2/modsecurity.d/99_asl_exclude.conf Include /etc/apache2/modsecurity.d/99_asl_jitp.conf Include /etc/apache2/modsecurity.d/99_asl_redactor.conf # No tenemos el CLAM antivirus instalado #Include /etc/apache2/modsecurity.d/99_asl_scanner.conf

Vamos, prácticamente todas, menos la que da problemas por la versión de ModSecurity, que no es la 2.6.1 o superior, las de listas negras y las del antivirus CLAM.

Ya está todo listo. Comprobamos que la configuración de Apache es correcta con

apache2ctl configtest

Y si lo es, reiniciamos apache con

apache2ctl graceful

Hale, ya podemos empezar a ver correr en /var/log/apache2/modsecurity/audit_log la lista de peticiones bloqueadas.

Actualización: Cómo desactivar reglas

Es muy posible que tengamos que desactivar algunas reglas al encontrarnos con falsos positivos, mostrando errores 403 cuando los permisos y el código están perfectamente. En nuestro caso, al alojar tiendas, algunos TPVs virtuales dan problemas, así que decidimos desactivar globalmente. Para esto, se modifica el fichero /etc/apache2/modsecurity.d/00_asl_custom_exclude.conf, añadiendo el siguiente contenido:

<LocationMatch .*>

<IfModule mod_security2.c>

SecRuleRemoveById 350147

SecRuleRemoveById 350148

</IfModule>

</LocationMatch>

Al modificar el fichero de configuración global y utilizar .* como patrón, indicamos que para cualquier dominio y URL alojada en el servidor no queremos que se tengan en cosideración esas reglas. También podemos modificar una regla para un dominio en particular, modificando el fichero vhost.conf que Plesk utiliza para este menester, y regenerando la configuración, por supuesto.

Integración de Roundcube con Plesk 10

1If you prefer to read this post in english, click here.

Como ya hemos comentado en anteriores ocasiones, los webmails incluidos con Plesk 10 no eran de nuestro agrado, así que cuando sustituímos Plesk 9.5 Windows por Plesk 10.3 Linux, decidimos cambiarlo por Roundcube. El problema ha sido que los usuarios han echado de menos cierta funcionalidad de la que disponían con MailEnable, pero lo hemos podido solventar mediante el desarrollo de plugins o drivers para plugins ya existentes, que queremos publicar:

| Función | Descripción | Descarga |

| Cambio de contraseña | Driver para el plugin Password, que permite cambiar la contraseña del buzón utilizando la utilidad CLI mail, provista en Plesk 10.3. |

Enlace |

| Mensaje fuera de oficina | Driver para el plugin Vacation, que permite establecer una respuesta automática a los correos recibidos, y de forma opcional, reenviar el correo a un tercero, utilizando la utilidad CLI autoresponder, provista en Plesk 10.3. |

Enlace |

| Redireccionamiento | Plugin nuevo, desarrollado a partir de Vacation, que permite especificar varias direcciones e-mail a las que se reenviarán los correos recibidos, utilizando la utilidad CLI mail, provista en Plesk 10.3. |

Enlace |

Todos los desarrollos asumen que Roundcube se está ejecutando en el mismo servidor que Plesk, y precisan de permisos de ejecución de las utilidades CLI para el usuario que esté ejecutando Apache. La ventaja de llamar nativamente a Plesk es que los cambios realizados en el panel se ven en el webmail, y viceversa, además de que se incluyen en la copia de seguridad de Plesk.

Roundcube and Plesk 10 integration

16Si prefiere leer esta entrada en castellano, pulse aquí.

As mentioned previously, webmails included with Plesk 10 were not to our liking, so when we switched from Plesk 9.5 Windows to Plesk 10.3, we decided to replace them with Roundcube. The problem was that users have missed some functionality available with MailEnable, but we were able to solve by developing plugins or drivers for existing plugins which we want to publish:

| Function | Description | Download |

| Password change | Driver for Password plugin, which lets users change mailbox password using the CLI utility mail, provided in Plesk 10.3. |

Link |

| Vacation message | Driver for Vacation plugin, which lets users define an automatic reply to received emails, and optionally, forward emails to third parties, using the CLI utility autoresponder, provided in Plesk 10.3. |

Link |

| Forward | New plugin, developed from Vacation code, which lets users specify multiple e-mail addresses to which incoming e-mail will be forwarded, using the CLI utility mail, provided in Plesk 10.3. |

Link |

All developments assume that Roundcube is running on the same server as Plesk, and require execute permissions over CLI utilites for user running Apache. The advantage of call natively Plesk through his CLI is that changes made in the panel are shown in the webmail, and vice versa, in addition to being included in the Plesk backup.

Update 23/12/2011: Changed link for Vacation message to GitHub repository, where latest version should be found, with contributions from other authors.

Scripts y consultas SQL interesantes de Plesk 10

0¿Un cliente llama con problemas en uno de sus buzones de correo? No hay problema. En lugar de ir preguntando la contraseña, podemos averiguarla nosotros mismos, utilizando uno de los scripts que el CLI de Plesk 10 incorpora, así que accedemos por SSH a nuestro servidor y lo lanzamos. En esta entrada iremos actualizando con los scripts que veamos interesantes, conforme los vayamos descubriendo.

/usr/local/psa/admin/bin/mail_auth_view: Muestra en la salida estándar una tabla con todos los buzones de correo, el estado de la cuenta y la contraseña.

mysql -uadmin -p`cat /etc/psa/.psa.shadow` -e "use psa; select sys_users.home, sys_users.login, accounts.password from accounts INNER JOIN sys_users ON accounts.id=sys_users.account_id;": Muestra una lista de los usuarios y contraseñas FTP, el directorio raíz (que nos da una pista del dominio o subdominio al que acceden), y su contraseña.

mysql -uadmin -p`cat /etc/psa/.psa.shadow` -e "USE psa; SELECT domains.name AS domain_name, data_bases.name AS database_name, db_users.login, accounts.password FROM data_bases, db_users, domains, accounts WHERE data_bases.dom_id = domains.id AND db_users.db_id = data_bases.id AND db_users.account_id = accounts.id ORDER BY domain_name;": Muestra una lista con el dominio, nombre de la base de datos, usuario y contraseña de todas las bases de datos registradas en Plesk.

for i in `mysql -uadmin -p\`cat /etc/psa/.psa.shadow\` psa -Ns -e "select concat(mail.mail_name,\"@\",domains.name) as address from mail,domains,accounts where mail.dom_id=domains.id and mail.account_id=accounts.id order by address"`; do /usr/local/psa/bin/spamassassin -u $i -status true -action move -modify-subj false; done: Activar el sistema de detección de correo basura Spamassassin en todas las cuentas, configurado para mover los mensajes sospechosos a una carpeta específica y sin modificar el asunto.

mysql -uadmin -p`cat /etc/psa/.psa.shadow` -e "USE psa; SELECT cl.type, cl.login, acc.password FROM clients cl, accounts acc WHERE acc.id = cl.account_id;": Obtiene todos los nombres de usuario y contraseñas de clientes y revendedores.

Instalación del webmail Roundcube en Plesk 10

5La versión 10 de Plesk incluye en su versión Linux dos posibles webmail. Una es Horde, que si bien está bastante avanzada, tiene un skin que le da un toque viejuno bastante desagradable para los usuarios. La otra es Atmail, que si bien mejor algo, cuando quieres ponerle temas personalizables tienes que apoquinar más de $600, según la cantidad de dominios a gestionar. Así pues, buscando otras opciones, decidimos probar Roundcube, que resultó ser el más agradable, fácil de configurar, ligero y con un interfaz AJAX bien majete.

El tema es que a partir de la versión 10.2 de Plesk, han incorporado un sistema para añadir webmails externos, pero o bien somos extremadamente torpes, o simplemente no funciona correctamente. Y como ya conocemos a los amigos de Parallels, casi que me inclino por lo segundo. Además, tengo pruebas.

Sin embargo, es posible instalarlo, o bien como reemplazo de alguno de los webmails existentes, cosa que no termino de recomendar ya que en alguna actualización de Plesk volará todo, o bien desinstalando los dos existentes y dejando como única opción para los clientes el nuevo, cosa que tenemos instalada en producción.

Así pues, empezamos desinstalando los webmails existentes:

apt-get remove psa-horde psa-atmail

Después se descomprime el webmail, en /var/www/roundcube, por ejemplo.

wget http://sourceforge.net/projects/roundcubemail/files/roundcubemail-beta/0.5-RC/roundcubemail-0.5-rc.tar.gz tar xvfz roundcubemail-0.5-rc.tar.gz mkdir /var/www/roundcube mv /roundcubemail-0.5-rc/* /var/www/roundcube

Como alternativa a utilizar el instalador que incorpora el webmail, también se puede seguir este post, lo que otorga mayor control sobre lo que se está haciendo, aunque está algo desfasado, ya que en las últimas versiones se pueden utilizar variables de reemplazo para acceder al domino actual, o al del servidor IMAP. No olvidarse de hacer desaparecer el directorio installer al terminar, para evitar posibles problemas.

Por último, ya que hemos eliminado los webmails conocidos para Plesk, éste no interferirá con el subdomino webmail, así que creamos un VirtualHost común a todos nuestros dominios, creando un fichero roundcube.conf en el directorio /etc/apache2/conf.d, con el siguiente contenido:

<VirtualHost 192.168.0.250:80>

ServerName webmail

ServerAlias webmail.*

DocumentRoot /var/www/roundcube

<Directory "/var/www/roundcube">

allow from all

php_flag magic_quotes_gpc Off

php_flag register_globals Off

php_flag include_path /usr/share/awl/inc

</Directory>

</VirtualHost>

Por supuesto, hay que cambiar la IP por la que toque, así como las rutas, si no son las correctas. Tras un reinicio del Apache podremos acceder al webmail si teníamos los DNS configurados.

service apache2 restart

Por cierto, gracias a Florian Moker por su inestimable ayuda en esto.

Activación de mod_proxy en Plesk

0Ahora que disponemos de un servidor Linux y las páginas son servidas por Apache, podemos disfrutar de algunos módulos que se podían echar de menos en un IIS con Windows, como son mod_rewrite y mod_proxy. Sin embargo, el primero viene activado con la instalación estándar de Plesk, pero el segundo no, de forma que al escribir ciertas reglas en el fichero .htaccess obtendremos mensajes de error.

Así, el siguiente .htaccess:

RewriteEngine on

Options +FollowSymlinks

RewriteCond %{HTTP_HOST} url\.original\.com

RewriteRule (.*)$ http://otroserver.com/undircualquiera/$1 [P,L]

Que lo que busca es la redirección “neutra”, mediante un proxy, de una URL a otro sitio (por la directiva [P]), genera el siguiente error:

[Mon Sep 19 13:33:04 2011] [alert] [client x.x.x.x] /var/www/vhosts/dominio.com/subdominio/.htaccess: Invalid command 'ProxyPass', perhaps misspelled or defined by a module not included in the server configuration.

Bien, esto lo que nos indica es que el módulo no está activado, ya que instalado sí está en Plesk, así que procedemos a su activación con a2enmod proxy. Tras esto, nos podemos encontrar con otro error:

[Mon Sep 19 13:57:08 2011] [warn] proxy: No protocol handler was valid for the URL /. If you are using a DSO version of mod_proxy, make sure the proxy submodules are included in the configuration using LoadModule.

Esto es debido a que el módulo mod_proxy por si solo no funciona, así que instalaremos otros dos módulos, con a2enmod proxy_balancer y a2enmod proxy_http, y reiniciaremos apache con service apache2 restart.

Tras esto, ya deberíamos tener mod_proxy redirigiendo correctamente las peticiones, sin que cambie la URL que el cliente ve en su navegador.

Si en lugar de utilizar .htaccess preferimos definir las reglas en vhosts.conf, conviene recordar que la carpeta adecuada es /var/www/vhosts/dominio.com/conf, que luego Plesk ya generará el fichero vhosts.conf completo.

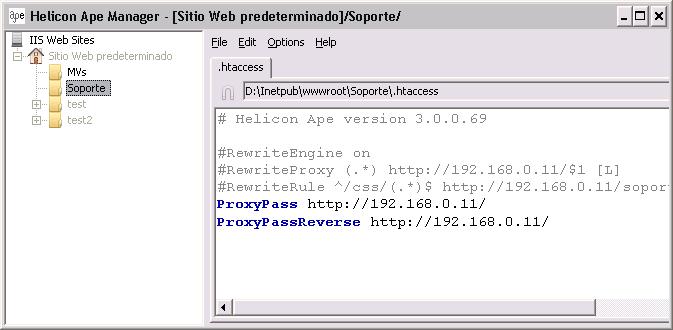

Bonus: mod_rewrite en IIS

Si por lo que sea —jugando a adivinar, por mantener ASP.NET en un servidor IIS 6— necesitamos mantener el Internet Information Server, pero queremos disfrutar de mod_rewrite, permitiendo así tener URLs amigables, disponemos de una estupenda solución: Helicon Ape.

Es gratuito hasta tres dominios, y si se necesitan más, tiene un precio muy interesante. Como se puede ver, soporta no sólo mod_rewrite, sino casi cualquier módulo que se te ocurra de Apache.

Ajustes de Rootkit Hunter en Ubuntu 10.04 Server con Plesk

0Plesk incluye la utilidad Rootkit Hunter para la revisión de código malicioso en el servidor. El problema es que no han terminado de configurarla correctamente, de forma que siempre devolverá algunos warnings, que provocarán que se envíe un correo electrónico periódicamente con un críptico mensaje: Please inspect this machine, because it may be infected.

Sin embargo, se puede modificar el fichero de configuración, situado en /usr/local/psa/etc/modules/watchdog/rkhunter.conf, añadiendo las siguientes líneas, para que esto no ocurra:

XINETD_ALLOWED_SVC=/etc/xinetd.d/ftp_psa XINETD_ALLOWED_SVC=/etc/xinetd.d/poppassd_psa ALLOWHIDDENDIR=/dev/.udev APP_WHITELIST="gpg OpenSSL PHP named" ALLOW_SSH_ROOT_USER=no

La última línea dependerá de cómo tengamos configurado SSH, permitiendo acceso como root o no.

La siguiente vez que se lance el proceso ya no debería haber errores o advertencias, por lo que no se recibirá el correo. Si se desea lanzar manualmente el proceso de revisión, se puede realizar bien a través de Plesk, o desde consola, con el comando /usr/local/psa/admin/bin/modules/watchdog/rkhunter --check.

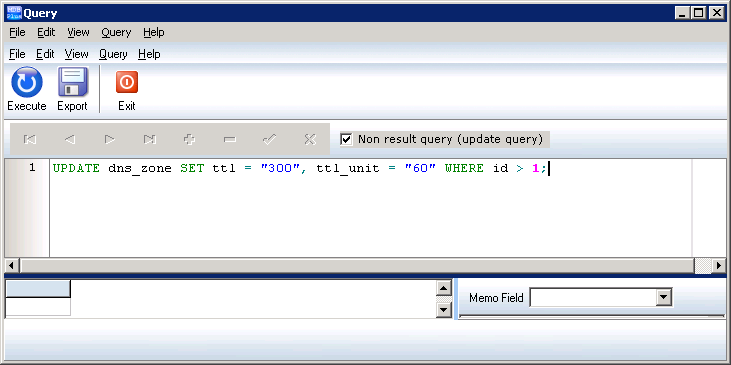

Ajuste en lote del TTL de los registros DNS con Plesk

0Antes de realizar una migración de servidor que incluya cambio de IP es muy conveniente modificar el TTL de los registros DNS, que por lo general suele estar establecido en 24 horas, de forma que cuando procedamos a realizar el cambio en estos registros, haciendo que las peticiones cambien de un servidor a otro, minimicemos el tiempo durante el que éstas llegaran a uno u otro servidor de forma indeterminada, por ejemplo a 5 minutos.

En servidores Plesk, este cambio se puede realizar cómodamente modificando la base de datos. Este es el SQL a utilizar a partir de la versión 8.3, y probado sobre una 9.5.1:

UPDATE 'dns_zone' SET 'ttl' = '300', 'ttl_unit' = '60' WHERE 'id' > 1;

Una vez modificada la base de datos, ejecutamos este comando para que Plesk regenere los archivos de zona:

"%plesk_bin%\dnsmng.exe" update *

Hay que tener en cuenta que los cambios no serán inmediatos, debido al propio funcionamiento del sistema DNS, que provoca que la propagación no se pueda garantizar hasta que vaya caducando en la caché de los distintos servidores el registro anterior, así que hay que anticiparse y realizar este cambio al menos 24 horas antes de realizar la modificación de la IP.

Bonus 1: Modificación de la base de datos MDB de Plesk

Si estuvimos poco hábiles el día de la instalación de Plesk y decidimos que utilizase Access en lugar de MySQL, tendremos alguna dificultad para realizar cambios sin instalar el Microsoft Access, del que tendríamos que adquirir una licencia para poder realizar esta modificación, además de que dejarlo instalado en un servidor de producción no mola.

Pero tenemos una buena alternativa: MDB Viewer Plus, que permite examinar y desde hace bien poco también la ejecución de SQL sobre tablas Access, utilizando MDAC, que viene instalado con Windows.

Bonus 2: Comprobación de los registros DNS

Para comprobar que efectivamente el TTL de nuestros registros DNS es el correcto, podemos utilizar el comando dig en Linux contra cualquier servidor DNS, que nos mostrará lo que tenga almacenado:

jefazo@servidor:~$ dig midominio.tld @8.8.8.8 ; <<>> DiG 9.7.3 <<>> midominio.tld @8.8.8.8 ;; global options: +cmd ;; Got answer: ;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 10873 ;; flags: qr rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 0, ADDITIONAL: 0 ;; QUESTION SECTION: ;midominio.tld. IN A ;; ANSWER SECTION: midominio.tld. 300 IN A 1.2.3.4 ;; Query time: 108 msec ;; SERVER: 8.8.8.8#53(8.8.8.8) ;; WHEN: Sat Sep 10 22:12:07 2011 ;; MSG SIZE rcvd: 48

Directorio protegido con plesk

0Al proteger una carpeta con contraseña desde plesk, en windows, pasa que los ficheros contenidos están disponibles para descargar con contraseña pero el directorio no se puede listar. Si es necesario listar el contenido entonces:

1.- Desde la opción de “Directorios protegidos con contraseña” añades el directorio que quieres proteger y le creas el usuario que quieras

2.- En este momento tienes el directorio protegido y si escribes la ruta completa a un fichero (p.e http://www.dominio.com/pruebas/documento.pdf) te pedirá usuario y contraseña para descargarlo o mostrarlo pero si pones una ruta sin fichero (p.e http://www.dominio.com/pruebas) no listará el contenido de la carpeta. Osea protege los ficheros con contraseña y no deja listarlos.

3.- Para que te deje listarlos tienes que crear un directorio virtual. Para eso te vas a directorios virtuales y creas uno nuevo con las opciones:

3.1 Ponle un nombre (p.e. pruebaspetardas o el mismo de antes)

3.2 Ruta: Deselecciona la opción “Crear directorio físico con el mismo…….” y te aparecerá una casilla nueva para poner la carpeta donde tienes los ficheros

3.3 Navegacion directorio: Finalmente selecciona la opcion “Navegación directorio”

Y ahora si, ya se lista el directorio. Para eso escribiriamos si pones www.dominio.com/pruebaspetardas.